كيفية حماية حساباتك باستخدام المصادقة الثنائية

كيفية إعداد المصادقة الثنائية على حساباتك الاجتماعية

لا تزال كلمة المرور القوية ضرورية للحفاظ على أمان حساباتك ، ولكنها ليست دائمًا كافية. حتى إذا كان لديك كلمة مرور آمنة للغاية ، يمكن اختراقها في خرق البيانات. وذلك عندما يمكن للمصادقة الثنائية (2FA) أن تنقذ اليوم. مع تمكين 2FA ، لا يكفي اسم المستخدم وكلمة المرور حتى يتمكن المخترق من الوصول إلى حسابك. سيحتاج أي شخص يحاول تسجيل الدخول إلى حسابك إلى توفير وسيلة إضافية للتحقق من هويتك ، مثل استخدام رقم التعريف الشخصي لمرة واحدة عبر تطبيق أو رسالة نصية أو بريد إلكتروني ، أو جهاز مادي يولد رمز مرور أو جهاز قياس حيوي.

يعد Facebook و Google و Twitter والبنوك ومديرو كلمات المرور من بين العديد من الخدمات التي تشجع المستخدمين على حماية حساباتهم من خلال المصادقة التنائية - ولكن الاستيعاب ليس مرتفعًا ، حتى بين خبراء التكنولوجيا . فقط 10٪ من مستخدمي Google ، على سبيل المثال ، يستخدمون هذه الميزة المجانية.

يتفق خبراء الأمن السيبراني على أن تمكين المصادقة الثنائية هو جزء مهم من النظافة عبر الإنترنت مما يجعل اختراق الحسابات أكثر صعوبة. يقول برايان أندرسون ، خبير الأمان في Kaspersky Lab في أمريكا الشمالية: "تضع المصادقة التنائية طبقة أخرى من الدفاع بين المهاجم وبياناتك الشخصية ، مما يضمن عدم النظر إليك على أنه هدف سهل".

ومع ذلك ، ليست كل الطرق ثنائية العوامل آمنة بنفس القدر.

المصادقة التنائية الجيدة : نصوص الرموز ورسائل البريد الإلكتروني

بمجرد أن يكون حصن الأمن السيبراني المحنك بالتقنية ، أصبحت مصادقة الرسائل النصية القصيرة عرضة بشكل متزايد لكونها عرضة للمحتالين. يقول أندرسون: "إذا كنت تستفيد من الرسائل القصيرة أو البريد الإلكتروني كطريقة ثانية للمصادقة ، فمن الممكن للمهاجمين اعتراض رمز المصادقة وتسجيل الدخول إلى الحساب المستهدف". يمكن أن تسمح ثغرات الشبكة للمتسللين باعتراض المكالمات والرسائل النصية التي تحتوي على رموز 2FA ، كما حدث في خرق Reddit الذي كشف عن عناوين البريد الإلكتروني للمستخدمين وقاعدة بيانات كلمات المرور لعام 2007.

من المرجح أيضًا أن تكون هجمات التصيد الاحتيالي عبر الرسائل القصيرة أو البريد الإلكتروني ، حيث يخدع المحتالون المستخدمين لتسليم تسجيلات دخولهم من خلال رابط أو بريد إلكتروني أو نص مصمم ليبدو وكأنه خدمة مشروعة. كما أفادت منظمة العفو الدولية ، يسري هجوم سهل الاستخدام منتشر في شمال أفريقيا والشرق الأوسط على النحو التالي: بينما يقوم المستخدمون بتسجيل الدخول إلى الموقع المزيف ، يقوم المهاجمون بتسجيل دخولهم واستخدامه في الموقع الحقيقي ، مما يؤدي إلى ظهور 2FA حقيقي الرمز الذي سيتم إرساله إلى الرسائل القصيرة أو البريد الإلكتروني - الذي يُدخله المستخدم في موقع محاكاة ساخرة.

كشف الباحثون عن أداة جديدة تسمح للمحتالين بإنشاء مواقع تصيد أكثر إقناعًا عن طريق تغذية المحتوى من الموقع الأصلي إلى النسخة المخادعة. يقول Paul Duckin ، كبير التقنيين في Sophos: "إن التصيد الاحتيالي 2FA ليس جديدًا - إنه أسهل من أي وقت مضى بفضل مجموعة أدوات مفتوحة المصدر تساعدك على القيام بذلك". "يقول المؤلف إنه لأغراض الاختبار والبحث فقط ، ولكن ليس لديه طريقة لإيقاف المحتالين باستخدام رمزه أيضًا".

تطبيقات المصادقة

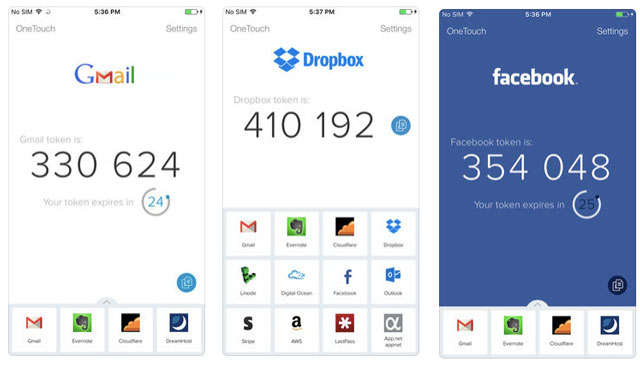

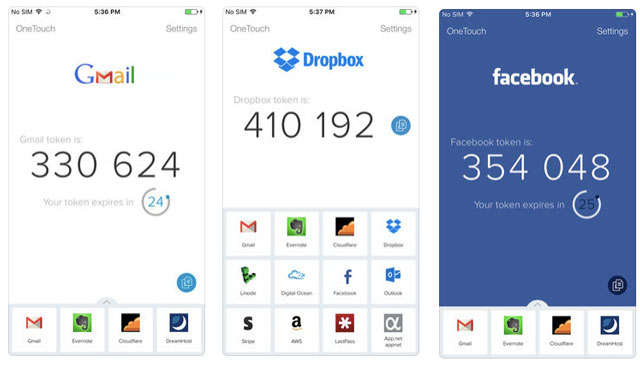

بدلاً من تلقي رسالة يمكن اعتراضها ، يؤدي إنشاء الرموز على جهاز معك إلى حد كبير إلى إبقاء هذه الرموز بعيدة عن متناول المتسللين. هذا هو المكان الذي تأتي فيه تطبيقات المصادق. طور أمثال Google و Microsoft ومدير كلمات المرور LastPass تطبيقات المصادقة الخاصة بهم والتي تعمل مع أي نظام أساسي أو خدمة تدعم 2FA.

يمكن مزامنة هذه التطبيقات مع منصات مختلفة في إعدادات حساباتك عند تمكين 2FA. في هذه المرحلة ، سيُطلب منك مسح رمز الاستجابة السريعة

الذي يضيف الحساب تلقائيًا إلى تطبيق إنشاء التعليمات البرمجية.

من السهل إعداد كل من Google Authenticator ( Android / iOS ) و Microsoft Authenticator ( Android / iOS ) -

ولكن إذا كنت تستخدم Outlook ، فإن Microsoft Authenticator هو الرهان الأفضل قليلاً. يمكنك الاستفادة من تسجيل الدخول إلى Outlook بدون كلمة مرور ، وتقوم بالمصادقة بمجرد النقر على تأكيد في التطبيق.

إذا كنت تريد بعض الميزات الإضافية ، فسوف يقوم Authy ( iOS / Android ) بعمل نسخة احتياطية من حساباتك التي تمت مزامنتها بحيث إذا وعندما تقوم بترقية هاتفك ، فستحتاج فقط إلى تنزيل Authy مرة أخرى ليتم إعداده بالكامل مع 2FA (في حين أن Google وتطلب منك Microsoft إعادة مزامنة جميع الحسابات التي تريد تشغيل 2FA عليها).

أيًا كان اختيارك ، تعمل التطبيقات بنفس الطريقة - من خلال إنشاء رموز من ستة أرقام يتم تحديثها كل 30 ثانية أو نحو ذلك ، مما يقلل من احتمالية إلغاء هذه الرموز وإعادة استخدامها. وتولد تطبيقات المصادقة رموزًا بغض النظر عما إذا كنت متصلاً بالإنترنت ، وهو أمر مفيد إذا كنت خارج الاستقبال أو التجوال.

يأتي الجانب السلبي الوحيد إذا فقدت جهازك أو نسيته. بمجرد تمكين 2FA ، قد تتطلب العديد من الحسابات بشكل افتراضي رمز 2FA لتسجيل الدخول في كل مرة ؛ قد تتطلب حسابات الشركة ذلك للأمان - ونسيان هاتفك يعني قفلك من هذه الحسابات.

مفاتيح المصادقة

في حين أن تطبيقات المصادقة أفضل من الرموز المرسلة عبر رسالة نصية أو بريد إلكتروني ، إلا أنها ليست معرضة للخطر تمامًا. على سبيل المثال ، من المحتمل أن تسرق هجمات التصيد الاحتيالي رموز 2FA إذا تم إغراء المستخدمين لانتحال المواقع لإدخال رمز وكان المهاجم قادرًا على التقاط الرمز واستخدامه قبل تحديثه. في حين أن السيناريو غير المحتمل للمواطن العادي ، فإن الناشطين والسياسيين أو غيرهم ممن تستهدف اتصالاتهم قد يحتاجون إلى أمن أكثر صرامة.

في هذه الحالة ، حان الوقت للانتقال إلى مفتاح مصدق ، وهو جهاز فعلي يتم توصيله بمنفذ USB لجهاز الكمبيوتر أو يتصل عبر NFC بهاتف لمصادقة تسجيلات الدخول.

واحدة من أكثرها شعبية هي Yubico's YubiKey 5 NFC بسعر 45 دولارًا على Yubico (تحقق من السعر على Amazon ) ، وهو مفتاح بحجم الإبهام الذي تم تسجيله فورًا كعامل ثانٍ للعشرات من الخدمات. يمكن أيضًا النقر عليه مقابل الهواتف الذكية المزودة بتقنية NFC (والتي تشمل جميع هواتف Android و iPhone 7 والإصدارات الأحدث) لمصادقة تسجيلات الدخول على الهواتف الذكية. هناك أيضًا إصدارات تقوم بتوصيلها فقط: إصدار USB-C ، و YubiKey 5C (50 دولارًا على Yubico ، والتحقق من السعر على Amazon ) ، ومفتاح USB-C و Lightning ، و YubiKey 5Ci (70 دولارًا على Yubico ، تحقق من السعر على الأمازون ).

يقول Duckin: "توفر معايير 2FA الأحدث المستندة إلى أجهزة خاصة مثل مفاتيح Yubi مرونة أكبر باستخدام تقنيات التشفير لمنع شخص آخر من إعادة استخدام الرمز الذي كتبته". "إذا حاول محتال خداع التعليمات البرمجية الخاصة بك ، فمن شبه المؤكد أنها لن تعمل إذا حاولوا بعد ذلك استخدامها من جهاز الكمبيوتر الخاص بهم."

على سبيل المثال ، يجب النقر على مفاتيح Yubi قبل كل مصادقة للتحقق من أن المستخدم ليس مخترقًا بعيدًا.

البديل هو OnlyKey (46.00 دولارًا على OnlyKey.io ، التحقق من السعر على Amazon ) ، والذي يأتي مع مدير كلمات المرور الذي يخزن ما يصل إلى 24 حسابًا في مخزنه غير المتصل ، وحسابات غير محدودة إذا تم استخدامه مع مدير كلمات مرور البرامج. قم بتوصيله بجهاز كمبيوتر أثناء تسجيل الدخول ويقوم بملء تسجيل الدخول ذي الصلة تلقائيًا. هذا يحمي أيضًا كلمات المرور من البرامج الخبيثة لكلوغر التي قد تكون مثبتة سرا على المواقع.

مهما كانت الطريقة التي تختارها ، قم بتشغيل المصادقة التنائية

يتفق الخبراء على أنه من المهم تمكين 2FA على حساباتك عبر الإنترنت ، سواء كان ذلك من خلال الرسائل القصيرة أو البريد الإلكتروني أو التطبيق أو مفتاح مادي. قد تجد أن بعض الخدمات تقدم مصادقة العامل الثاني للرسائل القصيرة فقط ، ولكن "لا تدع [احتمال التصيد الاحتيالي] يعيقك. 2FA موجود لتوفير عقبة إضافية يجب على المحتالين القفز عليها ، دون إزالة أي عقبات لديك بالفعل. يمكنك العثور على قائمة بالمواقع التي تدعم 2FA في مصادقة Two Factor .

بغض النظر عن الطريقة التي تستخدمها ، تذكر أن 2FA ليست رصاصة فضية أمنية يمكنها تجاوز كلمة مرور ضعيفة أو صد متسلل مهتم بشكل خاص. حظر برنامج Kaspersky Lab للأمان أكثر من 137 مليون محاولة لزيارة صفحات التصيد الاحتيالي في الربع الثالث من العام الماضي ، بزيادة قدرها 30 مليون مقارنة بالربع السابق. يقول أندرسون: "نظرًا لأن المزيد من الأشخاص يستخدمون 2FA ، يمكننا أن نرى المجرمين الإلكترونيين يحاولون تقنيات هندسية اجتماعية أكثر تعقيدًا أو طرقًا أخرى لمحاولة تجاوز هذه الآلية الأمنية".

ولكن الخبر السار هو أن المحتالين لا يزالون بحاجة إلى جذبك إلى موقع ويب زائف أولاً ، كما يقول دوكين. لا تتسرع في تسجيل الدخول ، وكن حذرًا من رسائل البريد الإلكتروني أو الرسائل أو النوافذ المنبثقة التي تؤدي إلى صفحات ويب خارجية. عند إدخال معلومات تسجيل الدخول أو الرمز عبر الإنترنت ، تحقق دائمًا من شريط عنوان المتصفح - هل هو العنوان الذي توقعت الانتقال إليه؟

أ

كيفية إعداد المصادقة الثنائية على حساباتك الاجتماعية

لا تزال كلمة المرور القوية ضرورية للحفاظ على أمان حساباتك ، ولكنها ليست دائمًا كافية. حتى إذا كان لديك كلمة مرور آمنة للغاية ، يمكن اختراقها في خرق البيانات. وذلك عندما يمكن للمصادقة الثنائية (2FA) أن تنقذ اليوم. مع تمكين 2FA ، لا يكفي اسم المستخدم وكلمة المرور حتى يتمكن المخترق من الوصول إلى حسابك. سيحتاج أي شخص يحاول تسجيل الدخول إلى حسابك إلى توفير وسيلة إضافية للتحقق من هويتك ، مثل استخدام رقم التعريف الشخصي لمرة واحدة عبر تطبيق أو رسالة نصية أو بريد إلكتروني ، أو جهاز مادي يولد رمز مرور أو جهاز قياس حيوي.

يعد Facebook و Google و Twitter والبنوك ومديرو كلمات المرور من بين العديد من الخدمات التي تشجع المستخدمين على حماية حساباتهم من خلال المصادقة التنائية - ولكن الاستيعاب ليس مرتفعًا ، حتى بين خبراء التكنولوجيا . فقط 10٪ من مستخدمي Google ، على سبيل المثال ، يستخدمون هذه الميزة المجانية.

يتفق خبراء الأمن السيبراني على أن تمكين المصادقة الثنائية هو جزء مهم من النظافة عبر الإنترنت مما يجعل اختراق الحسابات أكثر صعوبة. يقول برايان أندرسون ، خبير الأمان في Kaspersky Lab في أمريكا الشمالية: "تضع المصادقة التنائية طبقة أخرى من الدفاع بين المهاجم وبياناتك الشخصية ، مما يضمن عدم النظر إليك على أنه هدف سهل".

ومع ذلك ، ليست كل الطرق ثنائية العوامل آمنة بنفس القدر.

المصادقة التنائية الجيدة : نصوص الرموز ورسائل البريد الإلكتروني

بمجرد أن يكون حصن الأمن السيبراني المحنك بالتقنية ، أصبحت مصادقة الرسائل النصية القصيرة عرضة بشكل متزايد لكونها عرضة للمحتالين. يقول أندرسون: "إذا كنت تستفيد من الرسائل القصيرة أو البريد الإلكتروني كطريقة ثانية للمصادقة ، فمن الممكن للمهاجمين اعتراض رمز المصادقة وتسجيل الدخول إلى الحساب المستهدف". يمكن أن تسمح ثغرات الشبكة للمتسللين باعتراض المكالمات والرسائل النصية التي تحتوي على رموز 2FA ، كما حدث في خرق Reddit الذي كشف عن عناوين البريد الإلكتروني للمستخدمين وقاعدة بيانات كلمات المرور لعام 2007.

من المرجح أيضًا أن تكون هجمات التصيد الاحتيالي عبر الرسائل القصيرة أو البريد الإلكتروني ، حيث يخدع المحتالون المستخدمين لتسليم تسجيلات دخولهم من خلال رابط أو بريد إلكتروني أو نص مصمم ليبدو وكأنه خدمة مشروعة. كما أفادت منظمة العفو الدولية ، يسري هجوم سهل الاستخدام منتشر في شمال أفريقيا والشرق الأوسط على النحو التالي: بينما يقوم المستخدمون بتسجيل الدخول إلى الموقع المزيف ، يقوم المهاجمون بتسجيل دخولهم واستخدامه في الموقع الحقيقي ، مما يؤدي إلى ظهور 2FA حقيقي الرمز الذي سيتم إرساله إلى الرسائل القصيرة أو البريد الإلكتروني - الذي يُدخله المستخدم في موقع محاكاة ساخرة.

كشف الباحثون عن أداة جديدة تسمح للمحتالين بإنشاء مواقع تصيد أكثر إقناعًا عن طريق تغذية المحتوى من الموقع الأصلي إلى النسخة المخادعة. يقول Paul Duckin ، كبير التقنيين في Sophos: "إن التصيد الاحتيالي 2FA ليس جديدًا - إنه أسهل من أي وقت مضى بفضل مجموعة أدوات مفتوحة المصدر تساعدك على القيام بذلك". "يقول المؤلف إنه لأغراض الاختبار والبحث فقط ، ولكن ليس لديه طريقة لإيقاف المحتالين باستخدام رمزه أيضًا".

تطبيقات المصادقة

بدلاً من تلقي رسالة يمكن اعتراضها ، يؤدي إنشاء الرموز على جهاز معك إلى حد كبير إلى إبقاء هذه الرموز بعيدة عن متناول المتسللين. هذا هو المكان الذي تأتي فيه تطبيقات المصادق. طور أمثال Google و Microsoft ومدير كلمات المرور LastPass تطبيقات المصادقة الخاصة بهم والتي تعمل مع أي نظام أساسي أو خدمة تدعم 2FA.

يمكن مزامنة هذه التطبيقات مع منصات مختلفة في إعدادات حساباتك عند تمكين 2FA. في هذه المرحلة ، سيُطلب منك مسح رمز الاستجابة السريعة

الذي يضيف الحساب تلقائيًا إلى تطبيق إنشاء التعليمات البرمجية.

من السهل إعداد كل من Google Authenticator ( Android / iOS ) و Microsoft Authenticator ( Android / iOS ) -

ولكن إذا كنت تستخدم Outlook ، فإن Microsoft Authenticator هو الرهان الأفضل قليلاً. يمكنك الاستفادة من تسجيل الدخول إلى Outlook بدون كلمة مرور ، وتقوم بالمصادقة بمجرد النقر على تأكيد في التطبيق.

إذا كنت تريد بعض الميزات الإضافية ، فسوف يقوم Authy ( iOS / Android ) بعمل نسخة احتياطية من حساباتك التي تمت مزامنتها بحيث إذا وعندما تقوم بترقية هاتفك ، فستحتاج فقط إلى تنزيل Authy مرة أخرى ليتم إعداده بالكامل مع 2FA (في حين أن Google وتطلب منك Microsoft إعادة مزامنة جميع الحسابات التي تريد تشغيل 2FA عليها).

أيًا كان اختيارك ، تعمل التطبيقات بنفس الطريقة - من خلال إنشاء رموز من ستة أرقام يتم تحديثها كل 30 ثانية أو نحو ذلك ، مما يقلل من احتمالية إلغاء هذه الرموز وإعادة استخدامها. وتولد تطبيقات المصادقة رموزًا بغض النظر عما إذا كنت متصلاً بالإنترنت ، وهو أمر مفيد إذا كنت خارج الاستقبال أو التجوال.

يأتي الجانب السلبي الوحيد إذا فقدت جهازك أو نسيته. بمجرد تمكين 2FA ، قد تتطلب العديد من الحسابات بشكل افتراضي رمز 2FA لتسجيل الدخول في كل مرة ؛ قد تتطلب حسابات الشركة ذلك للأمان - ونسيان هاتفك يعني قفلك من هذه الحسابات.

مفاتيح المصادقة

في حين أن تطبيقات المصادقة أفضل من الرموز المرسلة عبر رسالة نصية أو بريد إلكتروني ، إلا أنها ليست معرضة للخطر تمامًا. على سبيل المثال ، من المحتمل أن تسرق هجمات التصيد الاحتيالي رموز 2FA إذا تم إغراء المستخدمين لانتحال المواقع لإدخال رمز وكان المهاجم قادرًا على التقاط الرمز واستخدامه قبل تحديثه. في حين أن السيناريو غير المحتمل للمواطن العادي ، فإن الناشطين والسياسيين أو غيرهم ممن تستهدف اتصالاتهم قد يحتاجون إلى أمن أكثر صرامة.

في هذه الحالة ، حان الوقت للانتقال إلى مفتاح مصدق ، وهو جهاز فعلي يتم توصيله بمنفذ USB لجهاز الكمبيوتر أو يتصل عبر NFC بهاتف لمصادقة تسجيلات الدخول.

واحدة من أكثرها شعبية هي Yubico's YubiKey 5 NFC بسعر 45 دولارًا على Yubico (تحقق من السعر على Amazon ) ، وهو مفتاح بحجم الإبهام الذي تم تسجيله فورًا كعامل ثانٍ للعشرات من الخدمات. يمكن أيضًا النقر عليه مقابل الهواتف الذكية المزودة بتقنية NFC (والتي تشمل جميع هواتف Android و iPhone 7 والإصدارات الأحدث) لمصادقة تسجيلات الدخول على الهواتف الذكية. هناك أيضًا إصدارات تقوم بتوصيلها فقط: إصدار USB-C ، و YubiKey 5C (50 دولارًا على Yubico ، والتحقق من السعر على Amazon ) ، ومفتاح USB-C و Lightning ، و YubiKey 5Ci (70 دولارًا على Yubico ، تحقق من السعر على الأمازون ).

يقول Duckin: "توفر معايير 2FA الأحدث المستندة إلى أجهزة خاصة مثل مفاتيح Yubi مرونة أكبر باستخدام تقنيات التشفير لمنع شخص آخر من إعادة استخدام الرمز الذي كتبته". "إذا حاول محتال خداع التعليمات البرمجية الخاصة بك ، فمن شبه المؤكد أنها لن تعمل إذا حاولوا بعد ذلك استخدامها من جهاز الكمبيوتر الخاص بهم."

على سبيل المثال ، يجب النقر على مفاتيح Yubi قبل كل مصادقة للتحقق من أن المستخدم ليس مخترقًا بعيدًا.

البديل هو OnlyKey (46.00 دولارًا على OnlyKey.io ، التحقق من السعر على Amazon ) ، والذي يأتي مع مدير كلمات المرور الذي يخزن ما يصل إلى 24 حسابًا في مخزنه غير المتصل ، وحسابات غير محدودة إذا تم استخدامه مع مدير كلمات مرور البرامج. قم بتوصيله بجهاز كمبيوتر أثناء تسجيل الدخول ويقوم بملء تسجيل الدخول ذي الصلة تلقائيًا. هذا يحمي أيضًا كلمات المرور من البرامج الخبيثة لكلوغر التي قد تكون مثبتة سرا على المواقع.

مهما كانت الطريقة التي تختارها ، قم بتشغيل المصادقة التنائية

يتفق الخبراء على أنه من المهم تمكين 2FA على حساباتك عبر الإنترنت ، سواء كان ذلك من خلال الرسائل القصيرة أو البريد الإلكتروني أو التطبيق أو مفتاح مادي. قد تجد أن بعض الخدمات تقدم مصادقة العامل الثاني للرسائل القصيرة فقط ، ولكن "لا تدع [احتمال التصيد الاحتيالي] يعيقك. 2FA موجود لتوفير عقبة إضافية يجب على المحتالين القفز عليها ، دون إزالة أي عقبات لديك بالفعل. يمكنك العثور على قائمة بالمواقع التي تدعم 2FA في مصادقة Two Factor .

بغض النظر عن الطريقة التي تستخدمها ، تذكر أن 2FA ليست رصاصة فضية أمنية يمكنها تجاوز كلمة مرور ضعيفة أو صد متسلل مهتم بشكل خاص. حظر برنامج Kaspersky Lab للأمان أكثر من 137 مليون محاولة لزيارة صفحات التصيد الاحتيالي في الربع الثالث من العام الماضي ، بزيادة قدرها 30 مليون مقارنة بالربع السابق. يقول أندرسون: "نظرًا لأن المزيد من الأشخاص يستخدمون 2FA ، يمكننا أن نرى المجرمين الإلكترونيين يحاولون تقنيات هندسية اجتماعية أكثر تعقيدًا أو طرقًا أخرى لمحاولة تجاوز هذه الآلية الأمنية".

ولكن الخبر السار هو أن المحتالين لا يزالون بحاجة إلى جذبك إلى موقع ويب زائف أولاً ، كما يقول دوكين. لا تتسرع في تسجيل الدخول ، وكن حذرًا من رسائل البريد الإلكتروني أو الرسائل أو النوافذ المنبثقة التي تؤدي إلى صفحات ويب خارجية. عند إدخال معلومات تسجيل الدخول أو الرمز عبر الإنترنت ، تحقق دائمًا من شريط عنوان المتصفح - هل هو العنوان الذي توقعت الانتقال إليه؟

أ

التعديل الأخير: